Bedrohungsanalyse: Wie sicher ist Ihre IT wirklich

Die Welt der Cyber-Security ist heutzutage deutlich komplexer geworden – ein funktionierendes Risikomanagement wird immer wichtiger. Aufgrund der regulatorischen Vorgaben der BaFin und anderer Instanzen ist es für Banken und Versicherungen Pflicht, sich mit den Bedrohungen auseinanderzusetzen, denen das Institut und die Daten täglich ausgesetzt sind.

IT-Risiken erst zu identifizieren, wenn eine BaFin-Prüfung in´s Haus steht, ist in der Regel viel zu spät. Deshalb stehen IT-Verantwortliche und CIOs mittelständischer Finanzinstitute vor der Herausforderung, alle IT-Risiken stets im Auge zu haben. Aufgrund der Dynamik und Komplexität ist es eine enorme Aufgabe, umfassendes Regulatorik-Know-how aufzubauen – und das neben dem Alltagsgeschäft. Die Realität zeigt, dass die Zeit hierfür fehlt. In vielen Fällen hat der CIO deshalb keinen oder nur einen groben Überblick, welche Gefährdungen seiner IT drohen und ob wirksame Maßnahmen dagegen aufgesetzt wurden.

Andererseits ist es ein enormer Wettbewerbsvorteil, wenn ein Finanzdienstleistungsunternehmen zeigen kann, dass es seine Hausaufgaben in Sachen Risiken und Regulatorik schon gemacht bzw. damit angefangen hat. IT-Entscheider benötigen hierfür im ersten Schritt eine Einschätzung der Readiness in ihrem Verantwortungsbereich sowie daraus abgeleitet konkrete Handlungsoptionen in puncto Risikomanagement. Auf diese Weise wird transparent, in welchen Bereichen die nächsten Schritte angegangen werden müssen.

Leistungsmerkmale

Die matrix technology unterstützt Sie bei der Erkennung Ihrer IT-Risiken und erarbeitet mit Ihnen im Rahmen einer Bedrohungsanalyse konkrete Handlungsoptionen.

- DIN EN 27001-zertifizierter, mittelständischer IT-Dienstleister mit umfassendem Regulatorik Know-how

- Durchführung zahlreicher Kundenprojekte im regulierten Umfeld

- Langjährige Erfahrung in der Vorbereitung und Begleitung von BaFin-Prüfungen

- Beratung durch zertifizierte Auditoren

Leistungsangebot

Der matrix iQ „Bedrohungsanalyse“ hilft Ihnen, einen ersten Überblick über den Status Quo Ihres Instituts zu erhalten und liefert Ansatzpunkte und Handlungsfelder, bei denen Sie im Rahmen Ihres Risikomanagements aktiv werden müssen. Unsere matrix Experten führen ein Assessment durch: Auf Basis von Interviews und vorhandenen Dokumenten erarbeiten wir eine Vorgehensweise, um die Aspekte IT-Strategie, regulatorische Anforderungen sowie Datenschutz und Cyber Security-Maßnahmen in einen Kontext zu bringen. Ziel ist es zu validieren, ob die bereits umgesetzten oder geplanten Maßnahmen zu den Anforderungen passen sowie weitere Maßnahmen zu identifizieren.

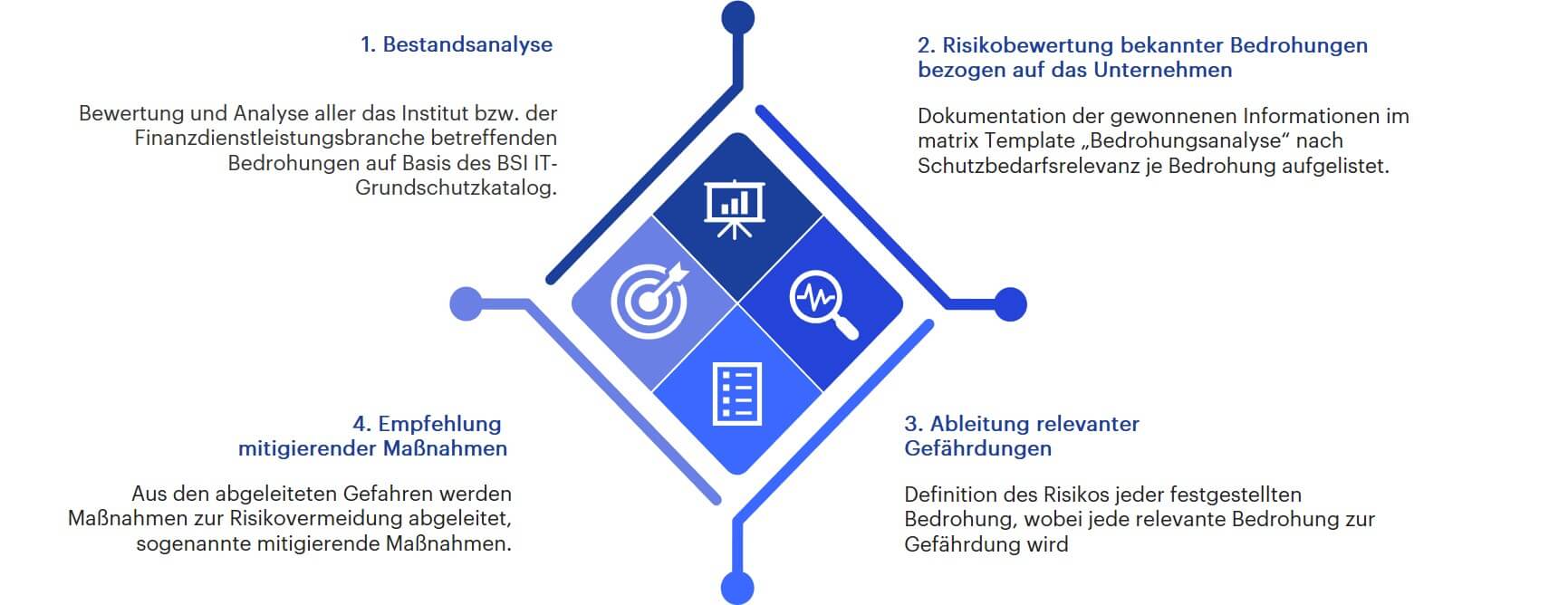

Vorgehen:

- Bestandsanalyse

- Risikobewertung bekannter Bedrohungen bezogen auf das Unternehmen

- Ableitung relevanter Gefährdungen

- Empfehlung mitigierender Maßnahmen

Die matrix Bedrohungsanalyse im Überblick

Grundlage für die Bestandsanalyse bildet das IT-Grundschutzkompendium des BSI, welches die möglichen Bedrohungen für die IT-Sicherheit Ihres Instituts listet. Unsere Experten analysieren und bewerten alle das Institut bzw. die Finanzdienstleistungsbranche betreffenden Bedrohungen. Dabei orientieren wir uns an der Vorgehensweise der ISO2700X-Prüfung und beantworten folgende Kernfragen:

-

Kennen Sie Ihre Daten?

- Sind Ihre Daten nach Schutzbedarf klassifiziert?

- Sind Prozesse wie ein Security Incident Management oder ein Schwachstellenmanagement vorhanden?

- Welche sonstigen Sicherheitsmechanismen wurden schon umgesetzt?

Die aus der Bestandsanalyse gewonnenen Informationen werden in dem von der matrix entwickelten Template, in dem die Schutzbedarfsrelevanz je Bedrohung vorbewertet ist, zusammengetragen. Das Template wurde auf Basis der Bedrohungen aus dem BSI-Grundschutz entwickelt und kann kundenspezifisch angepasst werden. Sie erhalten für jede Bedrohung eine Risikoeinschätzung bezogen auf Ihr Institut. Dabei wird jede relevante Bedrohung zur Gefährdung. Das dokumentierte Ergebnis ist eine Gefährdungsübersicht und es werden mitigierende Maßnahmen je Gefährdung empfohlen.

Use Case

Der CIO eines kleinen Finanzdienstleister hat gelesen, dass gerade wieder eine Bank Besuch von BaFin-Prüfern bekommen und im Anschluss sehr gravierende Feststellungen erhalten hat.

Der CIO hat schon von der BAIT und der VAIT gelesen und weiß, dass er diese Anforderungen im Grunde genommen umsetzen muss. Seine Fachabteilung versichert ihm immer wieder, dass das Unternehmen mit Kaspersky ein hervorragendes Virenschutzprodukt hat und auch die Firewall auf dem neuesten Stand ist.

Die Fachkollegen können ihm zwar sagen, dass technische Lösungen da sind. Jedoch wurde nicht hinreichend festgehalten, ob und welche Risiken die benannten Maßnahmen mitigieren. Er weiß erst recht nicht, ob die umgesetzten Maßnahmen alle seine Risiken adressieren und ausreichend sind. Deshalb möchte der CIO ein besseres Gefühl dafür bekommen, wo er wirklich steht und an welchen Stellen Handlungsbedarf besteht. Er schreckt aber vor einem größeren teuren Projekt zur Standortbestimmung zurück, weil er dafür sein Jahresbudget erhöhen müsste.

Der matrix iQs „Bedrohungsanalyse“ kann an dieser Stelle Abhilfe schaffen. Er ermöglicht dem CIO eine schnelle und kostengünstige Indikation, wo er mit dem IT-Risikomanagement seines Instituts steht und wo die Pain Points und Handlungsfelder liegen. Nach erfolgter Beratung hat er einen Überblick über seine Gefährdungen und kann ihnen wirkungsvoll begegnen.

Der Weg in Cloud – von der Idee zur Strategie

Anforderungen – Cloud-Strategie – Datensicherheit

Viele regulierte Unternehmen stehen vor der Frage, welche Anforderungen bereits im Vorfeld umgesetzt werden müssen, um einen aufsichtskonformen Cloud-Einsatz zu ermöglichen. Das Whitepaper unterstützt Sie bei der Herstellung der Cloud Readiness und zeigt Ihnen schrittweise auf, wie Sie zu einer umfassenden Cloud-Strategie gelangen. Zudem erfahren Sie, was Sie nach der Inbetriebnahme berücksichtigen sollten, um die Sicherheit Ihrer Daten zu gewährleisten.

Checkliste: Identitäts- und Berechtigungsmanagement

Das Identitäts- und Berechtigungsmanagement ist eine sehr wichtige Grundlagen Ihres aufsichtskonformen Cloud-Einsatzes, der auch im C5-Anforderungskatalog vom BSI eine besonders hohe Bedeutung zukommt. Die Checkliste zeigt Ihnen die wichtigsten Aspekte, um unberechtigte Zugriffe zu verhindern und gibt Ihnen Tipps, wie Sie diese Vorgaben in Microsoft 365 erfüllen können.

Haben Sie Fragen?

Wir helfen Ihnen gerne weiter!