Privileged Access Management (PAM): Privilegierte Konten und Rechte aktiv und sicher verwalten

Privilegierte Konten und Rechte werden genutzt, um Zugriffsrechte zu erteilen, die über den originären Arbeitsbereich bestimmter Benutzer hinausgehen. Dazu gehören Rechte für Applikationen, Middleware und Infrastruktur wie Server oder Netze. Solche Accounts wecken die Begierde von Cyberkriminellen – denn sie ermöglichen den Zugriff auf geschäftsrelevante und sensible Daten und Ressourcen. Daher ist die kontrollierte Verwaltung und Steuerung solcher Zugriffsrechte – das Privileged Access Management (PAM) – besonders wichtig. Wir erklären, worauf es im professionellen PAM ankommt.

Wichtiges vorab:

- Laut den IT-Marktforschungs-Experten von Gartner steigen die Investitionen in die Steuerung und Überwachung privilegierter Konten an: 2025 sollen die jährlichen Ausgaben ein Niveau von weltweit insgesamt 2,7 Milliarden US-Dollar (rd. 2,4 Milliarden Euro; Stand Juli 2023) erreicht haben. Auch der deutsche Markt wird von diesem Trend erfasst.

- Gerade für Unternehmen aus dem regulierten Umfeld ist der Bereich Identity & Access Management (IAM) mitsamt der Komponente Privileged Access Management ein sinnvolles Investitionsfeld. Denn: Die damit verbundenen Maßnahmen tragen dazu bei, wesentliche Anforderungen von VAIT und BAIT effektiv und messbar zu erfüllen.

- Doch alleine mit der Anschaffung eines IAM-Softwarepaketes ist es nicht getan. Das Thema muss gesamthaft in die Unternehmensorganisation und in geeignete Abläufe integriert werden. Wir erklären, in welchem Rahmen PAM gelingen kann und welche Weichen ihr Unternehmen dazu stellen muss.

Wie funktioniert Privileged Access Management?

Privileged Access Management (PAM) ist eine Subdomäne der Cyber-Security, bei der die Verwaltung (Vergabe und Provisionierung), Kontrolle und Überwachung aller privilegierten Accounts und deren technische Aktivitäten in der Unternehmens-IT im Fokus steht. So können Unternehmen unkontrollierte Zugriffe und dolose Handlungen präventiv erkennen und den Schutz sensibler Daten sicherstellen.

Die Befugnisse von Benutzern und Konten mit erweiterten Zugriffen gehen dabei über die Rechte von Standardnutzern hinaus. Privilegierte Rechte können direkt an Personen vergeben werden oder an hierfür vorgesehene User-Konten (wie technische User, Super User oder Administratorenkonten), die temporär und aufgabenbezogen Personen zugeordnet werden können. Die Zuordnung erfolgt nach expliziter Genehmigung durch einen User-Switch und idealerweise durch Entnahme des Schlüssels aus einem Passwortsafe.

Die Genehmigung selbst wird durch die jeweils verantwortlichen Personen oder Gremien in mehreren Stufen erteilt - etwa durch Führungskräfte, Service-Owner und das IAM-Team. Für die Vergabe von Nutzerrechten muss sich ein Unternehmen eine Übersicht über die bestehenden Nutzerkonten verschaffen und privilegierte Konten identifizieren. Für diese gilt es, entsprechende Sicherheitsmaßnahmen zu ergreifen und Richtlinien zu definieren. Der Vergabeprozess erfolgt dabei nach den zwei folgenden Prinzipien:

- Need2Know-Prinzip: Entscheidend ist, dass Nutzer nur auf diejenigen Daten zugreifen können, die sie für die Erfüllung ihrer Aufgaben auch wirklich benötigen

- Minimalprinzip: Der Nutzer erhält so wenig Rechte wie möglich, und nur temporär, wenn benötigt

Im Anschluss müssen die Berechtigungsnachweise der privilegierten Konten verwaltet und ein System zur Dokumentation und Analyse des Nutzerverhaltens eingeführt werden. Im Mittelpunkt der Gestaltung des PAM-Konzeptes steht dabei weniger der Einsatz einzelner technischer Features. Vielmehr geht es um die gesamtheitliche Betrachtung der individuellen Anforderungen der Geschäftsprozesse und Unternehmens-IT und der daraus resultierenden Vorgaben.

Warum ist PAM wichtig?

Der Raub privilegierter Rechte ist leider keine Seltenheit. Der Grund: die stetig wachsende Anzahl von Schnittstellen, Systemen und Tools, die mit privilegierten Accounts verknüpft sein müssen. Je größer die Anzahl privilegierter Accounts, desto höher ist die Gefahr für Ihr Unternehmen, selbst von einem Angriff betroffen zu sein. Meist nutzen Cyberkriminelle dabei das schwächste Glied, wenn es um den Angriff auf Systeme geht.

Hier kommen moderne Ransomware-Angriffe ins Spiel, bei denen zunächst mittels Phishing privilegierte Rechte erbeutet werden, um Daten abzuziehen und weitere Schadprogramme zu installieren. So kann das Opfer später doppelt erpresst werden: durch Verschlüsselung und Zerstörung von Daten bei gleichzeitiger Veröffentlichung auf dubiosen Servern in Drittländern. Die Implementierung eines ganzheitlichen PAM-Konzeptes geht somit weit über eine reine Passwortsicherheit auf technischer Ebene hinaus.

Eine umfassende PAM-Strategie berücksichtigt das Zusammenspiel von Menschen, Prozessen und Technologien. Eingebettet in den gesamten Lifecycle privilegierter Rechte stellt sie elementare IT-Security-Komponenten wie Zugriffskontrollen, Authentifizierungsmethoden, Passwortmanagementsysteme und Technologieplattformen zur Protokollierung von Admin-Nutzerverhalten zur Verfügung.

Exkurs: Datensicherheit vs. Datenschutz im Kontext von PAM

Bei der Implementierung von Systemen wie SIEM, die Nutzerverhalten dokumentieren und überwachen, müssen Unternehmen wichtige Datenschutzanforderungen berücksichtigen. Datenschutz und Datensicherheit können sich in diesem Rahmen durchaus widersprechen.

Unternehmen müssen sowohl die Sicherheit der Unternehmensdaten gewährleisten als auch die Persönlichkeitsrechte der Mitarbeitenden schützen - und etwa die Möglichkeit einer umfassenden Leistungsüberwachung ausschließen.

Eine Datenschutzfolgeabschätzung stellt eine DSGVO-konforme Umsetzung von Überwachungssystemen im Kontext von PAM sicher. Hierbei analysieren Experten die Datenschutzrisiken und leiten (technische) Maßnahmen zum Schutz der personenbezogenen Daten ab. So bleibt PAM trotz hoher Datenschutz-Anforderungen weiter möglich.

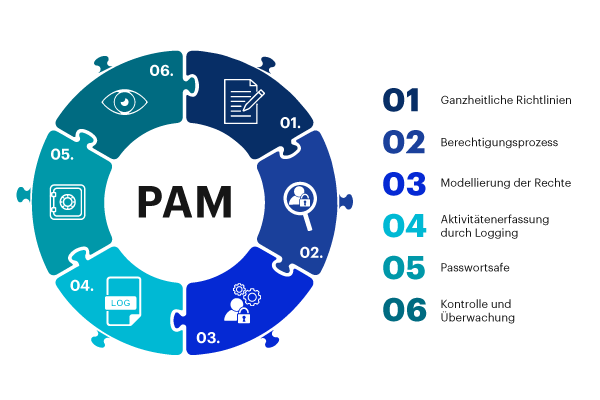

6 Parameter für ein ganzheitliches PAM-Konzept

Um privilegierte Benutzerkonten effizient und sicher handhaben zu können, müssen Unternehmen diese sechs von uns definierten Parameter berücksichtigen:

- Ganzheitliche Richtlinie

Eine PAM-Richtlinie beschreibt Verfahren und Kontrollen, die den Zugriff auf Systeme, Daten und andere Ressourcen der autorisierten Benutzer steuern und beschränken. Sie ist an die Organisationsstruktur, an die individuellen Anforderungen Ihrer IT-Umgebung und an die gesetzlichen Vorschriften anzupassen. Die Richtlinie umfasst mindestens folgende Komponenten: Zugriffskontrolllisten, Authentifizierungsverfahren, Autorisierungsregeln sowie die Protokollierung der Nutzeraktivitäten. - Berechtigungsprozess

Von der initialen Anlage eines neuen Nutzers bis zu seinem Ausscheiden aus dem Unternehmen oder des internen Abteilungswechsels sind alle berechtigungsrelevanten Schritte und zugehörigen Prozesse genau zu definieren. Damit wird sichergestellt, dass die Vergabe, die Änderung und der Entzug von privilegierten Benutzerrechten kontrolliert und nachvollziehbar erfolgt. - Modellierung der Rechte

Hinter dem Need2Know- und Minimalprinzip verbirgt sich der Grundsatz, dass Nutzer nur die Zugriffe erhalten, die für ihre Arbeit unbedingt notwendig sind, und nur so wenig Rechte wie möglich. Auch die zeitlich eingeschränkte Zuweisung spielt bei der Modellierung eine essenzielle Rolle. Durch eine strenge und kontrollierte Vergabe der Rechte verringert sich das Risiko doloser Handlungen durch eigene Mitarbeitende. - Aktivitätenerfassung durch Logging

Durch umfangreiches Logging werden alle Aktivitäten privilegierter Benutzer erfasst und protokolliert. Dies ermöglicht es, im Fall einer Sicherheitsverletzung den genauen Verlauf der Ereignisse nachzuvollziehen und kann mögliche forensische Untersuchungen unterstützen. Auch Compliance-Anforderungen können durch die Bereitstellung von auditierbaren Aufzeichnungen leichter erfüllt werden. - Passwortsafe

Durch die Verwendung eines Passwortsafes wie zum Beispiel Cyberarc sinkt das Risiko unautorisierter Zugriffe. Zudem wird eine granulare Zugriffskontrolle ermöglicht, sodass privilegierte Zugriffe nur an autorisierte Benutzer vergeben werden. Dies erhöht die Sicherheit und minimiert das Risiko von Datenschutzverletzungen oder Missbrauch. Insgesamt stellt ein Passwortsafe eine wichtige mitigierende Maßnahme im Risikomanagement dar. - Kontrolle und Überwachung

Mit geeigneten Methoden wie dem Session-Recording lassen sich Aktivitäten und Nutzerreaktionen überwachen und prüfen. Diese Praktiken sind entscheidend, um die Sicherheit privilegierter Zugriffe zu gewährleisten und Anomalien oder potenzielle Sicherheitsverletzungen rechtzeitig zu erkennen. Des Weiteren erleichtert Überwachung die Rechenschaftspflicht und erhöht damit die Compliance. Zu beachten ist hier jedoch der Persönlichkeitsschutz, da eine Aufzeichnung und Analyse von Adminsessions immer zur Leistungskontrolle genutzt werden kann. Eine enge Abstimmung mit dem CISO oder dem Betriebsrat ist notwendig.

Grafik: matrix technology

Fazit: PAM ist ein wichtiger Baustein der IT-Security

Ein PAM-Konzept ist nicht die allein selig machende Antwort auf alle möglichen Gefahren durch Cyber-Angriffe. Die sorgfältige Umsetzung kann das IT Schadensrisiko jedoch deutlich minimieren. Ein ganzheitliches PAM-Konzept sorgt dafür, dass Angreifer keine existenzbedrohenden Schäden auf globaler Ebene verursachen können. Mit Hilfe von PAM können Unternehmen die diversen Gefahren auf ein akzeptables Restrisiko reduzieren.

Abseits von Standardlösungen braucht es ein umfassendes, individuell konzipiertes IT-Sicherheitskonzept, zu dem auch die ganzheitliche PAM-Strategie zählt. Haben Sie Fragen dazu, wie Sie PAM im Kontext diverser Compliance- und Datenschutzanforderungen effektiv und sicher gestalten können? Wenden Sie sich gerne an unser matrix technology Team für IT Security und Compliance.