Vom Bedrohungskatalog zur Gefährdungsanalyse: Cyber-Security-Maßnahmen, die wirken

„Und schicken Sie mir doch bitte auch zeitnah ein Angebot für einen SOC-Service (Security Operation Center), damit ich künftig sicher bin vor Cyber-Angriffen. In meinem letzten Prüfbericht steht drin, dass wir sowas brauchen.“ Da war sie wieder: die Sehnsucht des CIO, dass sich eine neue Herausforderung an die IT einfach lösen lässt.

Wir erinnern uns an die Case-Tools der 90er-Jahre: Hilfsmittel bei der Modellierung von Software sollten ermöglichen, dass auch Mitarbeiter ohne nennenswerte Programmierkenntnisse Programme entwickeln. Oder die Cloud, die seit über zehn Jahren die Hoffnung weckt, dass die Infrastrukturkosten durch reine Verlagerung („as is“) der vorhandenen Legacy-Systeme signifikant sinken. Oder die Milliarden, die allein in Deutschland Firmen in quasi ergebnislose SAP-Projekte gesteckt haben in der Erwartungshaltung, das mächtige Tool im „Plain-Vanilla“-Standardmodus allein heile alle Probleme in der Betriebswirtschaft und Unternehmensplanung. Ganz aktuell wird „Agilität“ gerne als Allheilmittel der allgegenwärtigen Ressourcen- und Budgetknappheit in der Entwicklung und Integration gesehen. Jeder möge sein eigenes Urteil über die Erfolgswahrscheinlichkeit o.g. Beispiele fällen.

Und jetzt Regulatorik und Cyber Security. Wie schön waren doch die alten Zeiten, in denen der CIO (der damals wahrscheinlich noch IT-Leiter hieß) die Frage, ob denn seine Systeme sicher seien, ganz platt beantworten konnte: „Wir setzen Firewalls ein, NATen den Netzwerktraffic und aktualisieren unsere Systeme in regelmäßigen Patchzyklen. Natürlich sind wir sicher.“

Heute ist die Welt der IT-Sicherheit deutlich komplexer geworden: in Zeiten von Business-eMail-Compromise, Ransomware, DDoS-Angriffen, Phishing, APT-Angriffen (Advanced Persistent Threat), Data Leakage, Steuer-CDs, hat Hacking längst den Wandel vom Garagen-PC-Nerd hin zu professionellen Hacking-Unternehmen oder staatlichen Hacking-Behörden vollzogen. Und Botnetze kann man sich als Service im Darknet kaufen. In der heutigen Zeit muss man sich als CIO nicht nur fragen, ob man gegen all das abgesichert ist, sondern schon vorher, ob man überhaupt gegen all das abgesichert sein muss, und falls nicht, gegen was denn schon? Die zentrale Frage lautet also: „Betreffen mich all diese Cyber-Risiken überhaupt?“

Viele Anbieter suggerieren, dass ihre Lösungen „Rundum-Sorglos-Pakete“ gegen alle Cyber-Risiken sind. Diese Lösungen sind auch „Rundum-Sorglos-Pakete“, jedoch vor allem für den Ertrag der Anbieterseite, weil sie sehr teuer und umfangreich sind. Ob sie allerdings für den Käufer nützlich und wirksam sind, steht außen vor.

Getoppt werden solche Angebote von Anbietern, die gigantische SIEM-Lösungen (Security Incident- und Eventmanagement) aufbauen oder darauf aufsetzen und behaupten, es brauche keine systematisch entwickelten Regeln, um die riesigen Datenmengen sinnvoll nach Auffälligkeiten zu durchsuchen, da die ebenso angebotene KI (Künstliche Intelligenz) das schon macht. Entsprechende Lösungen werden sicher in den nächsten Jahren zunehmende Reife erlangen. Stand heute sind sie aber wohl eher noch auf dem Niveau vollständig autonomen Fahrens. Ganz abgesehen davon, was solche KI-basierten Suchen anrichten können. Hierzu ein Beispiel: Ein autonomer KI-basierter Automat durchsucht ohne vorgegebene Regeln große Mengen von Logdaten nach Auffälligkeiten. Dabei stellt er fest, dass das User-Verhalten von „Lisa Müller“ auffällig ist und auf einen erfolgreichen Identitätsdiebstahl hindeutet. Würden Sie sich als Vorgesetzter gerne auf die nur teilweise transparenten Analysefähigkeiten eines KI-gestützten Automaten verlassen, wenn Sie Lisa Müller zur Rede stellen?

Wechseln wir mal kurz den Blickwinkel und stellen uns vor, wir besitzen eine Immobilie, die wir gegen Einbrüche schützen wollen. Würden wir einem Anbieter von Sicherheitslösungen einfach sagen, er soll bei mir mal alles installieren, was die Wohnung sicher macht? Sicher ein lukrativer Auftrag für den Handwerker, die Rechnung dürfte dem entsprechend ausfallen. Die meisten Immobilienbesitzer würden eher den naheliegenden Weg gehen und sich folgende Fragen stellen:

- Wie gut bin ich heute schon abgesichert?

- Wohne ich in einer Gegend, in der oft eingebrochen wird?

- Habe ich viele Wertgegenstände und/oder Geld im Haus, die für einen Einbrecher attraktiv wären?

- Wo sind die Schwachstellen meiner Immobilie, die ein Einbrecher ausnutzen könnte?

Bei der Beantwortung dieser Fragen und bei der Suche nach Lösungen, die diese Risiken reduzieren, würde sich ein Hausbesitzer vermutlich beraten lassen und dann für die ausgewählten Maßnahmen Angebote einholen. Erst nach Prüfung dieser Angebote würde er jemanden beauftragen. Vielleicht ist ein Tresor wesentlich günstiger als ein umfangreicher Einbruchsschutz? Vielleicht ist der Einstieg durchs Dachfenster viel einfacher als die Eingangstür aufzubrechen?

Genauso sollte man auch bei der Absicherung gegen Cyber-Risiken vorgehen:

- Welche Bedrohungen für meine IT gibt es?

- Welche Bedrohungen sind auch relevant für mich, gefährden mich also?

- Welche Absicherungsmaßnahmen habe ich heute schon implementiert, welche fehlen?

- Welche Maßnahmen reduzieren meine Risiken wirksam, sollte ich also umsetzen?

- Welche bereits umgesetzten Maßnahmen sind völlig sinnlos, sollte ich also abschaffen?

Wirksame Cyber Security erreicht man also über eine tragfähige Betrachtung der Risiken bzw. ein Risikomanagement. Erst wenn ich meine Risiken kenne und bewertet habe, kann ich sie sinnvoll reduzieren, oder wie man im Fachjargon so schön sagt „mitigieren“. Wie dieser Prozess aussieht, werde ich nun im Folgenden beschreiben.

Der Bedrohungskatalog als Grundlage

Der erste Schritt ist die Ermittlung der Bedrohungen, der meine IT ausgesetzt sein kann. Daraus ergibt sich auch schon eine wichtige Definition. Eine Bedrohung ist erstmal potenziell, kann mich also möglicherweise treffen. Erst wenn die Bedrohung mittels Risikoanalyse als relevant bewertet wird, wird sie zur Gefährdung, die dann wiederum durch geeignete Maßnahmen zu mitigieren ist.

Für diese Bewertung muss zunächst eine vollständige Aufstellung aller möglichen Bedrohungen vorliegen. Hierfür gibt es fertige Kataloge, auf die man zurückgreifen kann. In Deutschland empfiehlt es sich, auf die im IT-Grundschutz-Kompendium des BSI aufgelisteten Bedrohungen zurückzugreifen. Hier sind die Bedrohungen in Kategorien unterteilt wie fahrlässige und vorsätzliche Handlungen, technisches Versagen, höhere Gewalt und organisatorische Mängel.

Der gewählte Bedrohungskatalog muss als Grundlage in der schriftlich-fixierten Ordnung verankert werden, was auch bedeutet, dort zu begründen, warum gerade dieser Katalog für das Unternehmen ausgewählt und etabliert wurde.

Ermittlung des Schutzbedarfs der Daten

Bei Bedrohungen geht es primär um Daten. Um die Relevanz einer Bedrohung auf diese Daten zu bewerten, muss bekannt sein, welchen Schutzbedarf die Daten haben. Der Schutzbedarf von Daten wurde bereits in den 80er-Jahren des letzten Jahrhunderts anhand der drei Kriterien Verfügbarkeit, Vertraulichkeit und Integrität bewertet. Daran hat sich seither nichts Wesentliches geändert. Hinzugekommen ist aber neuerdings ein viertes Kriterium: Authentizität.

Die Sicherstellung der Verfügbarkeit von Daten ist das Kriterium, dass schon sehr lange im Bewusstsein aller IT-Abteilungen angekommen ist. Zahlreiche Maßnahmen wurden hierfür ergriffen, interne sowie mit Dienstleistern vereinbarte Service Level Agreements geschlossen.

Besucht man jedoch IT-Abteilungen von Firmen, die bisher noch nicht im Fokus der Regulatorik waren, und fragt dort nach weiteren Schutzbedarfszielen oder nach Maßnahmen zur Sicherstellung der Vertraulichkeit oder Integrität, blickt man meistens in ratlose Gesichter. Oft haben diese Unternehmen schon ein Informationssicherheitsmanagement aufgesetzt und einen Informationssicherheitsbeauftragten ernannt, in vielen Fällen findet man sogar schon entsprechende Dokumente in der schriftlich-fixierten Ordnung. Aber die Awareness von Management und Mitarbeitern wurde noch nicht mal ansatzweise erreicht. Bestenfalls im Zusammenhang mit der DSGVO findet man seit 2018 ein erweitertes Bewusstsein. Auch eine systematische Erhebung der Daten und Bewertung nach deren Schutzbedarf wird man nur im Ausnahmefall finden.

Dabei ist gerade der Mitarbeiter immer noch das größte Einfallstor für Angriffe jeder Art auf die Unternehmensdaten, sei es absichtlich oder unabsichtlich durch Manipulation, Phishing, Ransomware, Business-eMail-Compromise und vieles mehr.

Was gilt es also noch zu bewerten?

Sicherzustellen ist die Integrität der Daten. Daten müssen immer korrekten Inhalt haben. Sie dürfen nur durch einen dazu berechtigten Mitarbeiter oder Prozess verändert werden und müssen damit nach der Veränderung wieder korrekt sein.

Das dritte Schutzbedarfskriterium ist die Vertraulichkeit der Daten. Nur explizit dazu berechtigte Mitarbeiter und Prozesse dürfen Daten lesen und ggf. verändern. Jeder unbefugte Zugriff ist zu verhindern.

Hinzugekommen ist die Authentizität. Hier geht es um die Echtheit, Überprüfbarkeit und Vertrauenswürdigkeit eines Objektes. Es muss also immer nachvollziehbar sein, wer wann und wo auf Daten zugegriffen und diese ggf. verändert hat. Zudem muss erkennbar sein, dass die Identität des Zugreifers auch wirklich die ist, die sie zu sein scheint.

Der Schutzbedarf von Daten ist also nach den Kriterien Verfügbarkeit, Integrität, Vertraulichkeit und Authentizität jeweils getrennt zu bewerten, wobei das Maximalprinzip gilt, d.h. die höchste Bewertung ergibt den ermittelten Schutzbedarf der Daten. Sind auf diese Weise alle relevanten Unternehmensdaten ermittelt und bewertet, ist bereits eine sehr gute Grundlage erreicht, eine Gefährdungsanalyse durchzuführen.

Unternehmen, die sich bisher nicht oder nur in geringem Umfang mit Regulatorik auseinandergesetzt haben, wird der zu erwartende Aufwand erstmal nicht begeistern. Sie sollten sich dennoch die Frage stellen, ob sie nicht in der Vergangenheit auf dünnem Eis gefahren sind. Wer kann denn seinen IT-Betrieb effizient und sicher organisieren, wenn nicht bekannt ist, welche Daten in welcher Qualität verarbeitet werden müssen? Insofern ist die Regulatorik auch ein Maßstab für die Struktur und Zukunftsfähigkeit der IT-Organisation.

Der Gefährdungskatalog bestimmt die erforderlichen Maßnahmen

Nachdem ein Unternehmen die vorher beschriebenen Prozesse durchlaufen hat, liegen ein Bedrohungskatalog und eine nach deren Schutzbedarf bewertete Liste aller Unternehmensdaten vor. Das ist eine sehr gute Grundlage, um nun ein Informationsrisikomanagement aufzubauen.

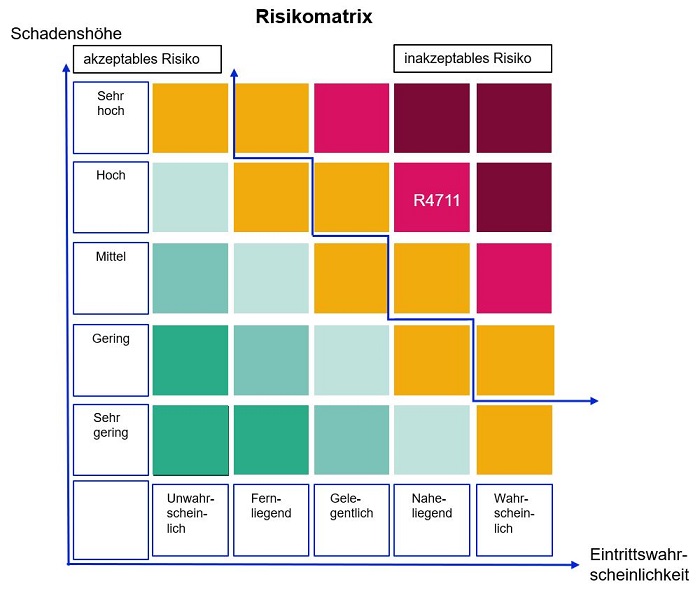

Unter Berücksichtigung der verarbeiteten Daten werden die möglichen Bedrohungen aus dem Bedrohungskatalog einer Risikoanalyse unterzogen. Das Schema einer Risikoanalyse bewertet in der Regel die Eintrittswahrscheinlichkeit und die Auswirkungen bzw. die Höhe des Schadens, falls das Risiko eintritt. Da der BSI-Bedrohungskatalog sehr umfangreich ist, empfiehlt sich eine pragmatische Herangehensweise. In der schriftlich-fixierten Ordnung eines Unternehmens sollte es ein Formular für eine vollumfängliche und qualitativ hochwertige Risikoanalyse geben. Dennoch sollte es bei vielen Bedrohungen ausreichen, diese stark zu verkürzen und das Ergebnis der Betrachtung zum Beispiel in einer Tabelle zu dokumentieren. Vor allem dort, wo die Bedrohung augenscheinlich als nicht oder minder relevant bewertet wird.

Beispiel 1: organisierte Hacker-Firmen attackieren Server über das Internet. Damit liegt eine Bedrohung vor. Die betrachteten Server sind aber gar nicht mit dem Internet verbunden und auch vor indirektem Zugriff durch Firewalls geschützt. Ergo ist diese Bedrohung keine Gefährdung und erfordert auch keine mitigierende Maßnahme.

Beispiel 2: Schon mehrfach wurden Steuer-CDs mit vertraulichen Informationen über Kunden von Schweizer Finanzinstituten an deutsche Steuerbehörden verkauft. Der Verkauf oder die Offenlegung vertraulicher Kundeninformation ist somit eine Bedrohung. Bei einem deutschen Finanzinstitut ist die Eintrittswahrscheinlich-keit für diese Bedrohung geringer, da deutsche Finanzinstitute gegenüber den Steuerbehörden sowieso auskunftspflichtig sind. Dennoch kann es andere Motivationen geben, Kundendaten zu entwenden, zum Beispiel der Verkauf von Listen vermögender Kunden im Darknet oder die Revanche eines hochgradig verärgerten (ehemaligen) Mitarbeiters. Die Auswirkungen gerade auf das Image in der Öffentlichkeit sind katastrophal, zudem drohen hohe Strafen bei Datenschutzverstößen. Diese Bedrohung ist ganz klar auch eine relevante Gefährdung. In jedem Fall sind mitigierende Maßnahmen aufzusetzen wie der Aufbau eines SIEM (Security Incident und Event Management) kombiniert mit einer Berechtigungskontrolle.

Hat man so das Risiko einer Bedrohung ermittelt und eine Gefährdung identifiziert, gilt es, Gegenmaßnahmen zu finden und umzusetzen, um das Risiko zu verringern.

Management von Risiken und mitigierende Maßnahmen

Identifizierte Gefährdungen stellen immer ein Informationsrisiko dar und sind als solche zu behandeln. Je nach Schweregrad können sie auch zu Unternehmensrisiken werden. Mit Informationsrisiken kann man auf zwei verschiedene Arten umgehen:

1. Befristete Akzeptanz des Risikos: kann ein Informationsrisiko nicht zeitnah behoben werden oder erachtet das Unternehmen die Beseitigung des Risikos als wirtschaftlich inakzeptabel, kann es temporär akzeptiert werden und bildet dann eine sogenannte „Ausnahme“. Ausnahmen müssen regelmäßig (typischerweise jährlich) überprüft und erneuert werden. Hierfür sollte das Unternehmen ein adäquat mit Entscheidungsträgern und Sicherheitsspezialisten besetztes Gremium haben.

Beispiel: In der Öffentlichkeit wurde eine Sicherheitslücke in einer eingesetzten Softwareversion bekannt, der Hersteller bietet aber noch keinen Patch an, der das Problem behebt. Eine zeitweise Außerbetriebnahme der Software kommt aber für das Unternehmen nicht in Frage, weil damit ein wertschöpfender Prozess unterstützt wird. Infolgedessen eröffnet das Unternehmen ein Informationsrisiko, bildet eine Ausnahme, sensibilisiert seine Administratoren und ordnet bis auf weiteres eine verstärkte Überwachung der Software an. Spätestens nach einem Jahr wird das Risiko erneut bewertet.

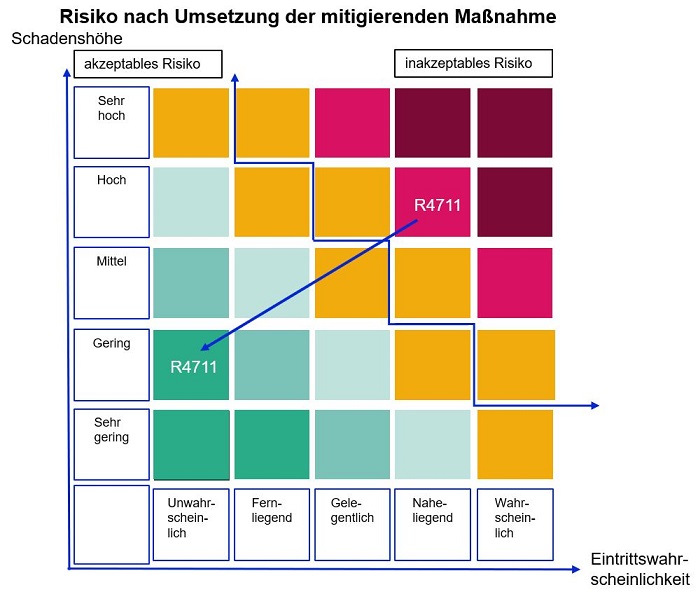

2. Mitigation oder Beseitigung des Risikos durch geeignete Maßnahmen: Gibt es eine geeignete Maßnahme, um das Informationsrisiko signifikant zu reduzieren oder zu beseitigen, sollte diese auf Wirtschaftlichkeit geprüft werden. Stellt sie sich als angemessen heraus, sollte sie zeitnah umgesetzt werden, womit das Risiko deutlich reduziert oder aufgelöst wird. Solche Maßnahmen bezeichnet man als mitigierende Maßnahmen.

Beispiel: Im Rahmen eines Penetrationstests wurden mehrere Schwachstellen auf den geprüften Systemen entdeckt, u.a. Systemdienste, die – obwohl gar nicht benötigt – nicht abgeschaltet wurden. Die Ausnutzung von Schwachstellen für dolose Handlungen (Manipulationen zum Schaden des Unternehmens) ist eine klare Gefährdung für die Unternehmensdaten, unabhängig davon, ob sie absichtlich ausgeführt werden oder fremd-gesteuert, z.B. nach einer Phishing-Attacke. Mit Hilfe einer kurzfristig aufgesetzten Härtungsmaßnahme kombiniert mit parallelen Anwendungstests werden die Dienste deaktiviert und die Schwachstellen sowie das Informationsrisiko geschlossen.

Hilfreich: CMS und Tool für das Informationsrisikomanagement

Auch wenn Tools keine Voraussetzung für den erfolgreichen Prozessdurchlauf sind, gibt es zwei Werkzeuge, die für den Umgang mit Informationsrisiken und Gefährdungen sehr hilfreich sind:

1. CMS: In einem Configuration Management System (auch gerne als CMDB = Configuration Management Database bezeichnet) sind alle Assets des Unternehmens und deren Relationen modelliert und dokumentiert. Diese Informationen sind sehr wichtig bei der Gefährdungsanalyse und Ableitung von Maßnahmen. Wo liegen die schutzbedürftigen Daten? Welche Anwendungen verarbeiten diese Daten? Welche Assets sind von der Gefährdung betroffen? Ohne eine solche Grundlage ist die Bewertung auf jeden Fall unscharf.

2. Informationsrisikomanagementsystem: Natürlich können alle Informationsrisiken in einem Excel-File gespeichert und fortgeschrieben werden. Allerdings gibt es mittlerweile auch viele Tools, die ein unternehmensweites kollaboratives Arbeiten mit diesen Risiken deutlich vereinfachen und effektiver machen. Die Einführung eines solchen Tools sollte also erwogen werden.

Sicherheits-Landkarte

Wenn die oben beschriebenen Schritte durchlaufen worden sind, ist eine sehr wertvolle Reife-Stufe für das Informationsrisiko- und Sicherheitsmanagement des Unternehmens erreicht:

- Die Bedrohungen für das Unternehmen sind bekannt und in der schriftlich-fixierten Ordnung beschrieben.

- Die Daten, die das Unternehmen besitzt und/oder verarbeitet, sind bekannt und beschrieben. Ebenso bekannt ist der Schutzbedarf der Daten.

- Die Risiken der relevanten Gefährdungen für das Unternehmen sind aus den Bedrohungen hergeleitet.

- Erforderliche Maßnahmen zur Mitigation der Gefährdungen sind identifiziert und umgesetzt oder in Planung. Alternativ sind sie in Form von Ausnahmen im Informationsrisikomanagement dokumentiert.

In Summe bilden diese Gefährdung und die umgesetzten oder geplanten Maßnahmen die Sicherheits-Landkarte des Unternehmens. Der CIO hat eine fundierte Entscheidungsgrundlage, welche Maßnahmen intern umgesetzt werden und welche ggf. zugekauft werden sollen. Unter wirtschaftlichen Gesichtspunkten kann er zum Beispiel entscheiden, ein SIEM (Security Incident und Eventmanagement) einzukaufen oder eine Ausschreibung für ein SOC und/oder CSIRT (Cyber Security Incident Response Team) zu starten und sich auf Basis präziser Anforderungen den besten Anbieter auszusuchen. Dabei hat er maximale Transparenz.

Fazit

Aus der vagen Anforderung am Anfang ist nach Durchlauf einer systematischen Analyse ein präzises Vorgehen geworden. War der Aufbau einer Sicherheitsorganisation zunächst ein Schuss ins Blaue mit völlig unberechenbaren Kosten und unabsehbarer Wirkung, hat das Unternehmen nun seine Informationsrisiken im Griff und kann gezielt damit umgehen. Nebenbei erhält der CIO auch die passenden Argumente, um für diese Aufgaben Budget vom CEO zu bekommen.

Das beste daran: auch ein Besuch der Aufsicht wird jetzt berechenbar, denn genau das möchte auch die Aufsicht sehen: ein wirksames Informationsrisikomanagement und ein Management, das auf Basis präziser Informationen compliant und cyber-secure steuert.

Regulatorik ist also keinesfalls nur lästig und aufwändig, sondern im Gegenteil eine Chance und ggf. auch ein „Tritt“, endlich das anzugehen, was sowieso schon längst hätte erledigt werden müssen. Nicht umsonst beeinflusst im regulierten Umfeld die Güte des Risikomanagements direkt die erforderlichen Risikorücklagen.

Die Zukunft wird den Banken, Versicherungen und Finanzdienstleistern gehören, die eine transparenten und steuerbare IT betreiben und damit gegenüber den Regulierungsbehörden und Kunden nachweisen können, dass die Daten sicher sind und der Geschäftsbetrieb auf einer stabilen Grundlage beruht.

Checkliste: Identitäts- und Berechtigungsmanagement

Das Identitäts- und Berechtigungsmanagement ist eine sehr wichtige Grundlage Ihres aufsichtskonformen Cloud-Einsatzes, dem auch im C5-Anforderungskatalog vom BSI eine besonders hohe Bedeutung zukommt. Die Checkliste zeigt Ihnen die wichtigsten Aspekte, um unberechtigte Zugriffe zu verhindern und gibt Ihnen Tipps, wie Sie diese Vorgaben in Microsoft 365 erfüllen können.