Krisen souverän meistern: Mit IT-Notfallmanagement

Die Zahl der Cyberattacken schreitet weiter voran und erreicht 2024 einen neuen Höhepunkt. Komplexe wie angepasste Angriffsmethoden, die in hohem Tempo weiterentwickelt werden, geben Anlass zur Besorgnis. Nach wie vor stehen erfolgreiche Ransomware-Angriffe auf Platz eins der Bedrohungen für Unternehmen – sie verursachen Schäden in Milliardenhöhe.

Ein gründlich durchdachtes IT-Notfallmanagement kann Abhilfe schaffen.

Kleine und mittlere Unternehmen (KMUs) waren im Jahr 2023 ein beliebtes Ziel von Cyberangriffen. Dafür gibt es vor allem zwei Gründe:

1. Der Mittelstand ist häufig Teil von Lieferketten der Big und Global Player. Daher stellen KMUs Zugänge für Angriffe auf Großunternehmen dar.

2. Mittelständische Unternehmen sind oft nicht ausreichend vor Cyberattacken geschützt, da ihnen – im Gegensatz zu Konzernen – eher eingeschränkte Ressourcen für die IT-Sicherheit zur Verfügung stehen.

Was können Unternehmen tun, um sich zu schützen?

Genau hier kommt das IT-Notfallmanagement – als Teil des Business Continuity Managements (BCM) – ins Spiel:

Damit (zeit-)kritische Geschäftsprozesse und die Geschäftskontinuität weiterhin bestehen, müssen präventives Notfallmanagements sowie reaktives Notfallmanagement Hand in Hand gehen. Anders ausgedrückt: Der Geschäftsbetrieb darf auch bei großflächigen Schadensereignissen nicht unterbrochen werden beziehungsweise muss in einer akzeptablen Zeit wiederanlaufen.

Das präventive Notfallmanagement hat die Aufgabe, Ausfälle der kritischen Geschäftsprozesse zu verhindern. Getreu dem Motto „Vorsorge ist besser als Nachsorge“.

An dieser Stelle müssen die Unternehmen RTO (Recovery Time Objective) und RPO (Recovery Point Objective) für die relevanten Assets, Komponenten und Prozesse definieren. Grundlage des präventiven Notfallmanagements ist die Erstellung eines Notfallvorsorgekonzepts. Dieses beinhaltet, je nach individuellen Anforderungen eine Beschreibung sämtlicher organisatorischer und konzeptioneller Aspekte des Notfallmanagement sowie Vorgaben zu einzelnen BCM-Prozessschritten.

Aus dem Notfallvorsorgekonzept sind Konzepte und Pläne, wie ein Übungshandbuch oder eine Jahresübungsplanung abzuleiten.

Grundlage für die operative Ebene des präventiven Teils bildet eine Business Impact Analyse (BIA). Hier gilt es, die (Geschäfts-)Prozesse sowie die dahinterliegenden IT-Systeme hinsichtlich ihrer maximal tolerierbaren Ausfallzeit und Wiederanlaufzeit zu identifizieren und zu beschreiben.

Fragen, die im Zentrum der Analyse stehen:

- Welche Geschäftsprozesse sind zeitkritisch für die Erbringung der Geschäftstätigkeit?

- Welche Ressourcen sind im Notbetrieb erforderlich?

Ein weiterer Teil der operativen Ebene sind die Notfallübungen, die regelmäßig geplant, vor- und nachbereitet sowie durchgeführt werden.

Im Rahmen des IT-Notfallmanagements ist die Rolle des Notfallbeauftragten zentral. Dieser hat die Rahmenbedingungen zum systematischen Üben festzulegen. Er ist auch für die Dokumentation der erforderlichen Schritte hinsichtlich Vorbereitung, Durchführung und Nachbereitung verantwortlich.

Neben der gerade beschriebenen Notfallvorsorge (präventives Notfallmanagement) sind gleichermaßen Pläne und Maßnahmen für die Notfallbewältigung (reaktives Notfallmanagement) zu implementieren und im Unternehmen zu verankern.

Ziel des reaktiven Notfallmanagements ist es, im Schadensfall geeignete Möglichkeiten vorzubereiten, welche die Geschäftsfortführung sicherstellen.

Soll heißen, der Geschäftsbetrieb darf selbst bei großflächigen Schadensereignissen nicht unterbrochen, oder muss innerhalb einer angemessenen Zeit auf einem festgelegten Mindest-Niveau fortgesetzt werden. In Bezug auf das reaktive Notfallmanagement hat die Konzeptionierung und Implementierung eines Notfallhandbuchs hohe Priorität.

Die operative Ebene des reaktiven IT-Notfallmanagements

Was ist auf operativer Ebene wichtig? Hier muss man die aus der Bedrohungssituation, den (internen und externen) Anforderungen, der wirtschaftlichen, demografischen und geografischen Lage oder der BIA abgeleiteten Notfallszenarien betrachten.

Im Fokus stehen die Geschäftsfortführungs- und die Wiederanlaufpläne je Notfallszenario.

Der Geschäftsfortführungsplan beinhaltet, wie das Unternehmen auf eine Geschäftsunterbrechung nach einem Ressourcenausfall reagiert. Dabei werden Notfallmaßnahmen und Arbeitsanweisungen aus den Business Continuity (BC)-Strategien abgeleitet, wie die betroffenen (zeitkritischen) Geschäftsprozesse bis zur Wiederherstellung aufrechterhalten werden können.

Die Wiederanlaufpläne enthalten Infos darüber, wie das Unternehmen die ausgefallenen Ressourcen auf einem abgestimmten Notbetriebsniveau wieder in Betrieb nimmt.

An dieser Stelle ein kurzes Beispiel für ein Notfallszenario

Stellen Sie sich einmal folgendes vor:

Durch einen erfolgreichen Ransomware-Angriff gelang es Hackern, unternehmenskritische IT-Systeme zu verschlüsseln und Geschäftsprozesse zu disablen. Nichts geht mehr. Ein Worst-Case-Szenario wurde Realität.

Hintergrund:

Das Darknet hat das Phänomen „Cybercrime as a Service“ quasi gefördert und in Umlauf gebracht. Vollständige Ransomware-Kampagnen gehen inzwischen auf das Konto des illegalen Geschäftsmodells.

In so einer Krisensituation sind Ruhe bewahren und sorgfältig ausgearbeitete sowie verprobte Konzepte und Arbeitsabläufe gute Ratgeber: Anhand des Notfallhandbuchs den Angriff schnellstmöglich zu stoppen, Auswirkungen zu minimieren und den Normalbetrieb unverzüglich wiederherzustellen – darum dreht es sich hauptsächlich.

Dafür ist es essenziell, auf alternative Kommunikationsmöglichkeiten außerhalb des kompromittierten Netzwerks zurückgreifen zu können.

Telefonnummern und Daten von wichtigen Kontaktpersonen sollten in Offline-Dokumentation (in Papierform) vorgehalten und damit unabhängig von der eigenen IT sein. Das heißt, das Unternehmen muss Zugriff auf Handynummern, die nicht Teil der eigenen IT-Infrastruktur und damit nicht vom Angriff betroffen sind, von relevanten Ansprechpartnern haben. Es geht um mehr als eine Absicherung von IT-Systemen. Das IT-Notfallmanagement dient dazu, im Ernstfall das Fortbestehen eines Unternehmens zu sichern.

IT-Notfallmanagement im BCM: Wir unterscheiden 4 Realisierungsphasen

Während das IT-Notfallmanagement die Vorbereitung und rasche Reaktion auf einen Notfall im Fokus hat, geht das BCM weiter. Hier steht die Fortführung der Geschäftstätigkeit eines Unternehmens nach Vor- und Notfällen im Vordergrund.

Realisierungsphase 1: Analyse der Anforderungen und Bedrohungslage

Diese Phase stellt im BCM-Lebenszyklus die Basis für nachfolgende Schritte dar. Es gilt, die internen und externen Anforderungen, internen Vorgabenkataloge oder Umsetzungsempfehlungen bekannter Behörden zu identifizieren und in den richtigen Kontext zu bringen.

Es ist möglich, diese Kriterien auch durch die eigene Bedrohungslage sowie durch die Risiken, denen das Unternehmen gegenübersteht, abzuleiten. Die Bedrohungslage sowie sämtliche Unternehmensrisiken sollten dabei stets beobachtet und regelmäßig beziehungsweise anlassbezogenen überprüft und ergänzt werden. Als Grundlage hierfür kann der Bedrohungskatalog des BSI dienen.

Ein letzter Schritt der Analysephase ist zum Beispiel, die essenziellen bzw. (zeit-)kritischen Geschäftsprozesse im Rahmen der BIA zu identifizieren, um Prioritäten für den Notbetrieb zu bestimmen – damit sind auch die benötigten Ressourcen und deren RPO und RTO gemeint. In Phase 1 geht es also um das Verständnis für die Anforderungen an das BCM sowie die Unternehmensbedrohungen und Risiken.

Realisierungsphase 2: Design

Ziel ist es hier, Notfall-Szenarien aus dem Anforderungs- und Bedrohungsumfeld des Unternehmens, wie Personallausfall, Ransomware-Angriff oder Standortausfall von Rechenzentren abzuleiten und zu bewerten. Um den Schaden durch das Eintreten der möglichen Notfallszenarien auf ein Minimum zu begrenzen, müssen sich organisatorische, taktische und technische Maßnahmen ergänzen. Hierbei ist die Konzeption des Notfallmanagements auf strategischer, taktischer und operativer Ebene ganzheitlich zu designen und durch technische und organisatorische Schritte zu unterstützen. Diese müssen sowohl im Bereich der Notfallvorsorge als auch im Bereich der Notfallbewältigung etabliert werden.

Realisierungsphase 3: Implementierung

Im Rahmen der Implementierungsphase steht die Erstellung von konkreten Handbüchern, Notfallplänen und Arbeitsanweisungen im Vordergrund. Diesen Plänen kommt die Aufgabe zu, bei einem Vorfall das Notbetriebsniveau herzustellen und die betroffenen Ressourcen zum Wiederanlauf zu bringen. Darüber hinaus beinhalten sie detaillierte Informationen zu Prioritäten, Vorgehensweisen zur Geschäftsfortführung und zum Wiederanlauf sowie Verantwortlichkeiten und Kommunikationsplänen.

Ganz wichtig: Die Definition einer Krisenorganisation – dazu gehören zum Beispiel Krisenstab, Assistenz- und Serviceteam (AST) sowie operative Reaktionsteams.

Realisierungsphase 4: Validierung

Testen, Üben sowie Pflege und Überprüfung machen den wesentlichen Teil dieser Phase aus. Durch eine solide Vorbereitung, Nachbereitung und Durchführung der Notfallübungen können Fehler aufgedeckt und Verbesserungen erzielt werden. Relevante Dokumente müssen auf dem aktuellen Stand sein. Dabei enthält eine Überprüfung unter anderem Qualitätssicherung durch Self-Assessments, Audits, Kontrollen durch den BC-Manager sowie jährliche Management-Reviews, die auf dem BC-Manager-Reporting beruhen.

Folgende externe Anforderungen an das IT-Notfallmanagement sind gerade für finanzregulierte Institute relevant:

1. Aufsichtliche Anforderungen:

• „X“AIT (Kapitel 10 IT-Notfallmanagement) (VAIT, BAIT, KAIT, ZAIT)

• MaRisk (AT 7.3), MaGo

• DORA (Digital Operational Resilience Act) -> ab 2025

2. Umsetzungsempfehlungen:

• BSI-Standard 200-4

Das IT-Notfallmanagement ist kein One-time-Effort, sondern ein kontinuierlicher Prozess. Ein regelmäßiges Updaten und Testen der Pläne hinsichtlich Effektivität und Relevanz ist unerlässlich.

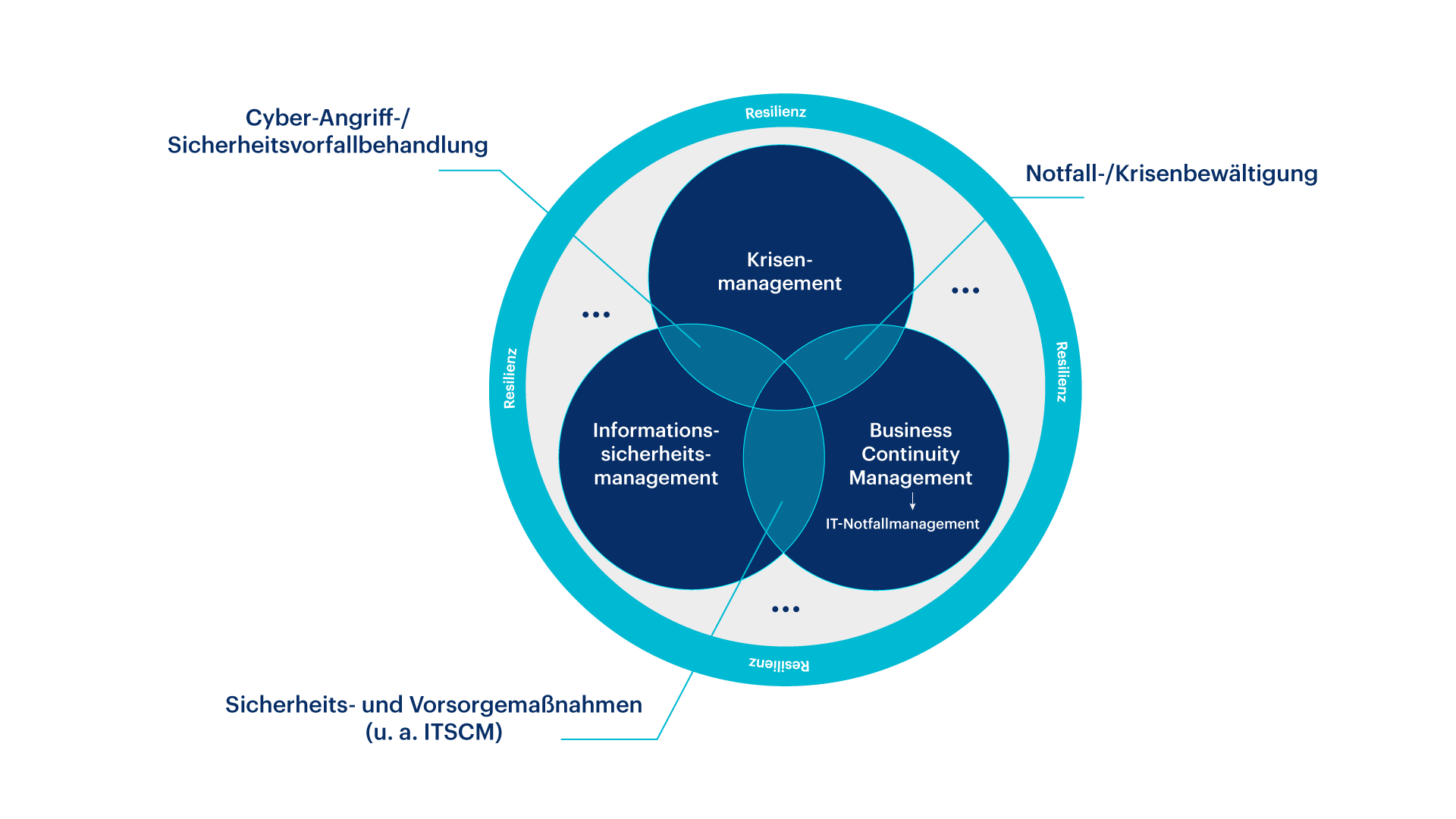

Die Grafik des BSI verdeutlicht, dass Schnittstellen zu den wichtigen Themen Informationssicherheit und Krisenmanagement bestehen und somit grundlegend für die Resilienz der gesamten Organisation sind.

Fazit: Cyberangriffe mit einem gut durchdachten IT-Notfallmanagement erfolgreich bewältigen

Cyberangriffe sind fast zwangsläufig, Krisen können unterwartet entstehen. Die Frage ist nicht, ob Ihr Unternehmen Herausforderungen zu meistern hat, sondern wie Sie damit umgehen.

Der Mensch kann durch Sensibilisierungsmaßnahmen dazu hingeführt werden, dass gewisse Ereignisse gar nicht erst eintreten – oder dass man im Ernstfall zumindest einen kühlen Kopf bewahrt und weiß, was zu tun ist.

Die qualifizierten Experten von matrix technology stehen Ihnen bei allen Themen rund um ein robustes IT-Notfallmanagement zur Seite. Setzen Sie sich gerne mit uns in Verbindung.